Εξέχουσα εργασία διακεκριμένου Έλληνα ερευνητή που πραγματοποίησε πλήρη αποκωδικοποίηση κακόβουλου λογισμικού.

Η συντακτική ομάδα του SecNews έγινε παραλήπτης της εξέχουσας εργασίας διακεκριμένου Έλληνα ερευνητή που πραγματοποίησε πλήρη αποκωδικοποίηση κακόβουλου λογισμικού.

Συγκεκριμένα σύμφωνα με τις πληροφορίες που έχει στην διάθεσή της η συντακτική ομάδα ο Έλληνας ερευνητής, κάτοχος της ιστοσελίδας http://www.133tsec.com/ πραγματοποίησε με τεχνικές αντίστροφης μηχανικής εξαγωγή και αποκρυπτογράφηση κακόβουλου λογισμικού που είχε αρχίσει να διασπείρεται σταδιακά ακόμα και στην Ελλάδα!!

Ο εντοπισμός

Η υπογραφή και το εκτελέσιμο αρχείο του κακόβουλου λογισμικού επιδόθηκε στον ανεξάρτητο ερευνητή μέσω φιλικά προσκείμενου ερευνητή που διαχειρίζεται honeypot που είναι εγκατεστημένο στον Ελλαδικό χώρο, για προσδιορισμό διασποράς malware. Ο εντοπισμός πραγματοποιήθηκε τις προηγούμενες ημέρες και διαπιστώθηκε ότι το εν λόγω κακόβουλο λογισμικό είχε αρχίσει ήδη να στοχοποιεί Έλληνες χρήστες (ελάχιστες αριθμητικά περιπτώσεις).

Ο ανεξάρτητος ερευνητής κακόβουλου λογισμικού, που κατά καιρούς έχει πραγματοποιήσει αναλύσεις για λογαριασμό εταιρειών στην Ελλάδα αλλά κυρίως στο εξωτερικό, προχώρησε σε μια εις βάθος ανάλυση. Τα αποτελέσματα αυτής είναι πρωτόγνωρα για τα Ελληνικά δεδομένα. Διαθέτοντας πολυετή εμπειρία στην ανάλυση πειστηρίων και κακόβουλων λογισμικών, όπως μας αναφέρει:

“Eντυπωσιάστικα από τον τρόπο απόκρυψης, το γεγονός ότι είχε χρησιμοποιήσει εργαλεία διαθέσιμα στο ευρύ κοινό και είχε ουσιαστικά κρυπτογραφήσει πάνω από 7 φορές το executable με σκοπό να γίνει εντελώς μη αναγνωρίσιμο από τα Antivirus”.

H πλήρης ανάλυση με πλήθος τεχνικών λεπτομερειών (στα αγγλικά) είναι διαθέσιμη εδώ: http://www.133tsec.com/2014/09/20/autoit-malware-a-detailed-analysis/

Ο διακεκριμένος ερευνητής, ένας από τους λίγους στον Ελλαδικό χώρο με τόσο υψηλή τεχνογνωσία, ιδιαίτερα γνωστός στον χώρο των ασχολούμενων με αντίστροφη προγραμματιστική ανάλυση, προσδιόρισε ότι οι ηλεκτρονικοί κατάσκοποι χρησιμοποίησαν “σπασμένες” εκδόσεις επίσημου λογισμικού: συνδυασμό του λογισμικού AutoIT (αυτοματοποίηση καθημερινών εργασιών για υπολογιστές) και έναν “εμπορικό” keylogger με την επωνυμία “Limitless Keylogger”. Η εφαρμογή αυτή καταγράφει πλήρως τους πληκτρισμούς του χρήστη (username και κωδικούς πρόσβασης) και τους αποστέλλει σε ηλεκτρονική διεύθυνση που εντόπισε ο ερευνητής.

H ανάλυση πραγματοποιήθηκε με πολλαπλά εργαλεία ώστε να κατορθώσει ο ερευνητής να παρακάμψει τα 7 επίπεδα κρυπτογράφησης/απόκρυψης που διέθετε η κακόβουλη εφαρμογή.

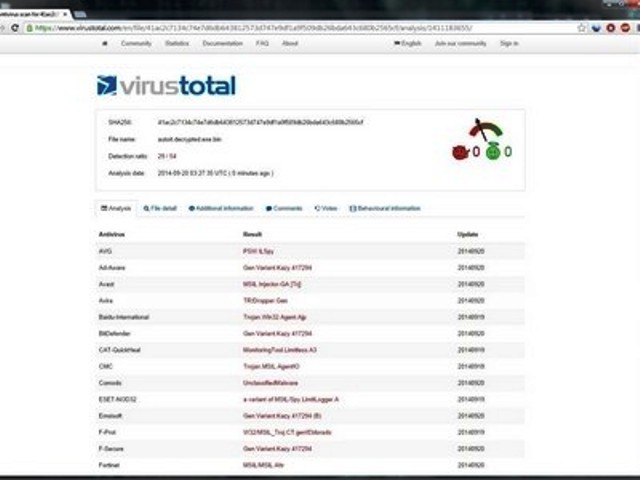

Mετά την αποκρυπτογράφηση όπως είναι εμφανές στο παρακάτω screenshot ο ιός είναι εντοπίσιμος από σχεδόν όλα τα Antivirus. Αξίζει να σημειωθεί ότι οι επίδοξοι υποκλοπείς είχαν χρησιμοποιήσει το λογισμικό αυτοματισμού AutoIT για να επιτύχουν απόκρυψη από τα Antivirus και αυτοματοποίηση σε κακόβουλες ενέργειες εν αγνοία του χρήση που τελούσε υπό παρακολούθηση.

Συμπεράσματα – Πρόσθετες πληροφορίες

Σύμφωνα με πληροφορίες που έχει στην διάθεση του το SecNews και δεν δημοσιοποιεί για λόγους προστασίας δεδομένων, οι δημιουργοί του κακόβουλου λογισμικού είναι Ινδονήσιοι hackers που χρησιμοποίησαν κώδικα & εργαλεία από forums ρώσικης προέλευσης. Με πρόσθετη ανάλυση των στοιχείων που έχει στην διάθεσή του το SecNews, εντόπισε το σημείο απόθεσης σε ιστοσελίδα Ινδονήσιου hacker, και με την βοήθεια των τεχνικών αντλήσαμε το σύνολο των στοιχείων που έχει στην διάθεσή του ο επίδοξος hacker (σ.σ τα στοιχεία είναι δημοσιευμένα στο Internet και διαθέσιμα στον ΚΑΘΕΝΑ!!!).

Τα στοιχεία, που μέχρι αυτή την στιγμή βρίσκονται στον εν λόγω εξυπηρετητή, περιλαμβάνουν κωδικούς πρόσβασης σε e-mail,κοινωνικά δίκτυα και υπηρεσίες αλλά και Screenshots από τερματικούς σταθμούς θύματα. Σημειώνουμε ότι μεταξύ των θυμάτων είναι πολυεθνικές εταιρείες, αεροπορικές εταιρείες του εξωτερικού, εταιρείες πώλησης αγαθών (retail) αλλά και πασίγνωστες βιομηχανίες.

Όπως διαπιστώσαμε (σ.σ τα στοιχεία του εξυπηρετητή δεν ανακοινώθηκαν στο παρόν για λόγους προστασίας προσωπικών δεδομένων αλλοδαπών χρηστών) ΔΕΝ έχουν εντοπιστεί στοιχεία Ελληνικών θυμάτων στο εν λόγω σημείο απόθεσης. Επειδή όμως το κακόβουλο λογισμικό εντοπίστηκε,όπως μας αναφέρει ο ερευνητής, σε παγιδευμένο δίκτυο εντός του Ελλαδικού χώρο, οι διαχειριστές συστημάτων και υπεύθυνοι ασφάλειας εταιρειών οφείλουν ΑΜΕΣΑ να ενημερώσουν τους εργαζομένους αναφορικά με την διασπορά της καμπάνιας SPAM και να ελέγξουν τα συστήματά τους εάν έχουν εγκατασταθεί τα λογισμικά που αναφέρονται.

Η καμπάνια εντοπίστηκε κατά την αρχική της έναρξη στην Ελλάδα και συνεπώς δεν έχει σημειώσει, σύμφωνα με εκτιμήσεις, μέχρι αυτή την στιγμή μεγάλη διάδοση.

Πηγή: SecNews